Visão geral

Segurança em nuvem híbrida é a proteção de dados, aplicações e infraestrutura associada à arquitetura da TI que incorpora algum grau de portabilidade, orquestração e gerenciamento de cargas de trabalho por diversos ambientes de TI, incluindo pelo menos uma nuvem pública ou privada.

As nuvens híbridas oferecem a oportunidade de reduzir a possível exposição dos dados. Você mantém dados críticos ou confidenciais fora da nuvem pública e ainda assim aproveita o ambiente de nuvem para dados sem os mesmos riscos associados.

Por que escolher a nuvem híbrida para aprimorar a segurança?

Empresas que adotam a nuvem híbrida podem escolher onde armazenar os dados e as cargas de trabalho, com base nos requisitos de conformidade, auditoria, política ou segurança.

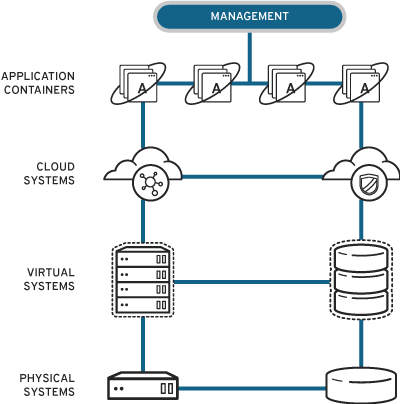

Embora os vários ambientes que formam a nuvem híbrida sejam entidades únicas e independentes, a migração entre eles é facilitada por containers ou interfaces de programação de aplicações (APIs) criptografadas que transmitem recursos e cargas de trabalho. Essa arquitetura separada, apesar de conectada, possibilita que as empresas executem cargas de trabalho críticas na nuvem privada e cargas menos confidenciais na pública. Essa combinação minimiza a exposição dos dados e permite que as empresas personalizem um portfólio flexível de TI.

Os componentes da segurança em nuvem híbrida

Em uma nuvem híbrida, a segurança, como a proteção de computadores em geral, é formada por três componentes: controle físico, técnico e administrativo.

Os controles físicos servem para proteger o hardware. Por exemplo, cadeados, guardas e câmeras de segurança.

Os controles técnicos são um tipo de proteção projetado nos próprios sistemas de TI, como criptografia, autenticação de rede e software de gerenciamento. Eles incluem muitas das mais avançadas ferramentas de segurança da nuvem híbrida.

Por fim, os controles administrativos são programas que ajudam as pessoas a agirem de determinadas maneiras para aprimorar a segurança, incluindo planejamento de desastres e treinamento.

Controles físicos para a segurança em uma nuvem híbrida

Nuvens híbridas podem ocupar vários locais, o que torna a segurança física um desafio. Não dá para criar só um perímetro de proteção em torno de todas as máquinas e trancar a porta.

No caso de recursos compartilhados como a nuvem pública, você pode definir contratos de nível de serviço (SLAs) com os provedores de cloud. Esses contratos determinam quais padrões de segurança física deverão ser atendidos. Por exemplo, alguns provedores de nuvem pública fazem acordos com clientes do setor governamental para restringir quais funcionários têm acesso ao hardware físico.

No entanto, até mesmo com bons SLAs, você precisa de um determinado nível de controle adicional quando depende de um provedor de nuvem pública. Ou seja, isso aumenta a importância de outros controles de segurança.

Controles técnicos para a segurança em uma nuvem híbrida

Os controles técnicos são a parte central da segurança na nuvem híbrida. O gerenciamento centralizado de uma nuvem híbrida facilita a implementação de controles técnicos.

Alguns dos controles técnicos mais avançados incluídos no seu conjunto de ferramentas de nuvem híbrida são a criptografia, a automação, a orquestração, o controle de acesso e a segurança de endpoints.

Criptografia

A criptografia reduz bastante o risco de que qualquer dado legível seja exposto mesmo se uma máquina física for corrompida.

É possível criptografar dados em repouso e em trânsito. Veja como

Proteja os dados em repouso:

A criptografia de disco total (partição) protege os dados quando o computador está desligado. Experimente o formato Linux Unified Key Setup-on-disk (LUSK), que criptografa as partições do disco rígido em massa.

A criptografia de hardware protege o disco rígido contra acessos não autorizados. Use o Trusted Platform Module (TPM), um chip de hardware que armazena chaves criptográficas. Quando o TPM é ativado, o disco rígido é bloqueado até que o usuário possa autenticar seu login.

Criptografe volumes raiz sem precisar inserir manualmente as senhas. Se você tiver criado um ambiente de nuvem altamente automatizado, complemente com a criptografia automatizada. Se você usa o Linux, escolha o Network Bound Disk Encryption (NBDE), que funciona em máquinas físicas e virtuais. E mais: integre o TPM ao NBDE para ter duas camadas de segurança. O NBDE ajuda na proteção de ambientes em rede, enquanto o TPM funciona on-premise.

Proteja os dados em trânsito:

Criptografe a sessão de rede. Os dados em trânsito correm um risco muito maior de serem interceptados e alterados. Use a segurança do protocolo IPsec, uma extensão do protocolo da Internet que usa criptografia.

Escolha soluções que já venham com padrões de segurança implementados. Busque opções compatíveis com a publicação 140-2 do Padrão de Processamento de Informações Federais (FIPS), que usa módulos criptográficos para proteger dados de alto risco.

Automação

Para compreender por que a automação é a melhor opção para as nuvens híbridas, pense nas desvantagens da aplicação de patches e monitoramento manuais.

O monitoramento manual da segurança e conformidade costuma trazer mais riscos do que benefícios. Os processos manuais de gerenciamento de configurações e aplicação de patches podem ser implementados de forma assíncrona. Isso também dificulta a implementação de sistemas de autosserviço. Se houver uma violação de segurança, os registros das configurações e patches manuais poderão ser perdidos, o que pode gerar conflitos e acusações na equipe. Além disso, os processos manuais costumam ser mais passíveis de erro e levar mais tempo.

Em comparação, com a automação, você domina os riscos, em vez de reagir a eles. A automação possibilita que você defina e compartilhe regras e verifique processos, o que facilita bastante a aprovação em auditorias de segurança. Ao avaliar os ambientes de nuvem híbrida, pense em automatizar os seguintes processos:

Monitoramento dos ambientes

Verificação da conformidade

Implementação de patches

Implementação de linhas de base de segurança regulatória ou personalizada

Orquestração

A orquestração da cloud vai um pouco além. Pense na automação como a definição de ingredientes específicos, enquanto a orquestração é o livro de receitas que reúne todos eles.

Com a orquestração, é possível gerenciar recursos de cloud e os componentes de software deles como uma única unidade. Depois, você pode implantá-los de maneira automatizada e replicável por meio de um modelo.

A maior vantagem da orquestração em termos de segurança é a padronização. É possível fornecer a flexibilidade da cloud e ainda garantir que os sistemas implantados atendam aos padrões de segurança e conformidade.

Controle de acesso

As clouds híbridas também dependem do controle de acesso. Restrinja as contas dos usuário para terem somente os privilégios necessários e considere a autenticação em dois fatores. Limitar o acesso aos usuários conectados por meio de uma rede privada virtual (VPN) também ajuda a manter os padrões de segurança.

Segurança de endpoints

A segurança de endpoints costuma indicar o uso de software para revogar acesso remotamente ou remover dados confidenciais se algum smartphone, tablet ou computador for perdido ou hackeado.

Os usuários podem se conectar a uma nuvem híbrida usando dispositivos pessoais em qualquer lugar, o que torna a segurança de endpoints um controle essencial. Os concorrentes podem atacar seus sistemas por meio de phishing em usuários individuais e malwares que comprometem os dispositivos.

Nesta página, listamos a segurança de endpoints como um controle técnico. No entanto, ela combina controles administrativos, físicos e técnicos, como manter os dispositivos físicos protegidos, usar controles técnicos para limitar os riscos se um dispositivo parar em mãos erradas e treinar usuários sobre boas práticas de segurança.

Controles administrativos para a segurança em uma nuvem híbrida

Por fim, os controles administrativos para a segurança em uma nuvem híbrida são implementados para considerar fatores humanos. Como os ambientes de nuvem híbrida são muito conectados, a segurança é responsabilidade de todos os usuários.

Preparar-se para enfrentar desastres e recuperar-se deles são exemplos de controle administrativo. Se uma parte da sua nuvem híbrida ficar offline, quem ficará responsável por quais ações? Você tem protocolos de recuperação de dados?

A arquitetura híbrida oferece grandes vantagens na segurança administrativa. Com seus recursos potencialmente distribuídos entre o hardware local e externo, você garante opções de back-up e redundância. Em nuvens híbridas que envolvem nuvens publicas e privadas, é possível fazer o failover para a nuvem pública se houver falha em um sistema no seu datacenter em nuvem privada.

A segurança da TI não acontece toda de uma vez

A segurança da TI leva tempo e precisa de iterações. O cenário da segurança está em constante mutação. Em vez de ceder à pressão de alcançar um estado de segurança absoluta (que não existe), concentre-se em seguir uma estratégia incremental, adotando medidas e ações bem planejadas para aprimorar a segurança atual.